本文简单介绍了机器学回归算法中的逻辑回归算法

机器学习-线性回归

本文简单介绍了机器学回归算法中的线性回归算法,内容包括线性回归的基本假设,一元线性回归的公式推导,多元线性回归的公式推导等内容

网络规划设计师备考记录

无

一种隐藏在JWT解析中的绕过漏洞

本文展示了一种存在于JJWT中容易被忽视的绕过漏洞

xerces XML解析特性使用不当导致XXE漏洞

xerces 特定版本设置XML解析特性时报错导致特性设置失败

C Sharp程序漏洞挖掘过程中一些框架、技巧、逻辑、流程、特性、Sink点、设计模式等知识点记录

本文收集C# 漏洞挖掘过程中使用的一些知识点

.Net Remoting 导致的反序列化漏洞

.....

动态代理在java反序列化中的应用

动态代理在Java反序列化中的应用

动态代理简介

何为代理?在日常生活中我们或多或少都接触过房产中介、4S店以及各种各样的代理商,他们在经济社会运行当中扮演着代理的角色,负责对接厂商与客户。

用户如果想要投诉产品、寻求赔偿等,可以统一找到代理商,由代理商向厂商提出,这样便极大的节约了用户的各方面成本。

在编程中所谓的代理模式也是同样的道理,当我们想要对某一个类进行功能扩展而又不想直接修改当前类的代码的时候,我们可以创建一个代理类来对目标类进行包装。

通过在当前类的运行前、运行后、运行异常时添加新的代码从而实现目标类功能的增强与拓展。这便是代理模式的运行。如下图,A表示被代理类,B表示代理类,当A没有被代理时,外界的其他方法可以直接调用A的方法,

当A被代理后,C的方法如果要想调用A的方法就需要先通过B类再由B类调用A类的方法,那么我们便可以在B类中增加一些其他的功能。B类此时就类似一个收保护费的,要想从此过,留下买路钱,正所谓漫天要价,坐地还钱。

BinaryFormatter反序列化漏洞之ActivitySurrogateSelector利用链

从三味书屋到百草堂、从XmlSerializer到BinnaryFormatter之BinaryFormatter反序列化漏洞TextFormattingRunProperties利用链

利用链分析

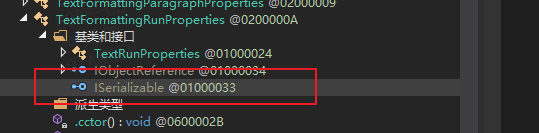

TextFormattingRunProperties实现了System.Runtime.Serialization.ISerializable接口,故其在序列化以及反序列化过程中会自动执行GetObjectData以及特定的构造方法internal TextFormattingRunProperties(SerializationInfo info, StreamingContext context)

我们直接从反序列化时执行的特殊构造方法创建对象的过程开始。

在调用构造方法创建对象期间会调用GetObjectFromSerializationInfo方法从serializationInfo中获取属性值。